ثغرة أمنية في أجهزة الكمبيوتر المحمولة من Lenovo ووصول المسؤول غير المصرح به

في ثغرة أمنية جديدة ، تبين أن أجهزة الكمبيوتر المحمولة Lenovo ThinkPad و Yoga series في خدمة ImControllerService تسمح بالوصول غير المصرح به إلى نظام الإدارة وتنفيذ الأوامر. تعد الثغرات الأمنية CVE-2021-3922 و CVE-2021-3969 في ImControllerService جزءًا من Lenovo System Interface Foundation وهي متوفرة في الإصدارات 1.1.20.3 وما يليها.

خدمة System Interface Foundation Service هي خدمة وتطبيق يتم تثبيتهما على جميع أجهزة كمبيوتر Lenovo المحمولة تقريبًا في نظام التشغيل Windows ويوفر خدمات تحديث Lenovo واستكشاف الأخطاء وإصلاحها والتكوين لـ Lenovo Vantage. عندما تتصفح خدمة Windows ، تظهر خدمة Lenovo المسماة System Interface Foundation Service. تُستخدم هذه الخدمة أيضًا لتشغيل تطبيقات Lenovo مثل Lenovo Companion و Lenovo Settings و Lenovo ID ويتم تثبيتها افتراضيًا على أجهزة الكمبيوتر المحمولة من سلسلة Yoga و ThinkPad.

توفر واجهة Lenovo هذه أيضًا إمكانات إضافية لإدارة طاقة النظام وتحسين النظام وتحديثات برامج التشغيل والتطبيقات. إذا قمت بتعطيل هذه الخدمة في خدمة windows ، فسيتم تعطيل التطبيقات والميزات المذكورة أعلاه. تم اكتشاف الثغرات الأمنية من قبل باحثين أمنيين في مجموعة NCC ، الذين أبلغوا لينوفو بتفاصيل تحقيقهم في 29 أكتوبر من هذا العام. أصدرت Lenovo تحديثًا أمنيًا للثغرة الأمنية في 17 نوفمبر ، وبعد حوالي شهر في 14 ديسمبر (23 ديسمبر). عام ونصح العملاء والمستخدمين بإجراء التحديث.

الضعف في مكونات النظام أجهزة كمبيوتر Lenovo المحمولة

نظرًا لأن ImController يحتاج إلى الاتصال بخوادم Lenovo لجلب العمليات الفرعية وتثبيتها وتشغيلها وتكوين النظام وصيانته ، فإنه يحتاج إلى امتيازات النظام. يؤدي الوصول على مستوى المسؤول إلى نظام في Windows إلى إنشاء أعلى امتياز للمستخدم ، ويسمح نظام التشغيل للمستخدم المسؤول بتنفيذ أي أمر. في الواقع ، إذا تمكن مستخدم بسيط غير مصرح به من الوصول إلى امتيازات النظام ، فسيكون حراً في تثبيت أي برامج ضارة أو باب خلفي وإجراء أي تغييرات على نظام التشغيل.

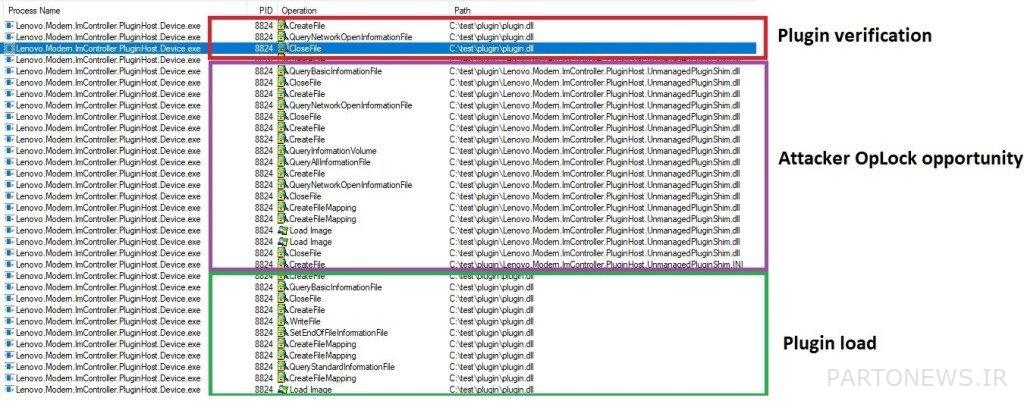

تتطلب خدمة Lenovo الضعيفة هذه الكثير من العمليات الفرعية والمعالجة المتوازية ، وهذا هو السبب في أنها تفتح العديد من خوادم الأنابيب المسماة التي يستخدمها ImController للتواصل مع العملية الفرعية. عندما يحتاج ImController إلى إحدى هذه الخدمات لتنفيذ أمر ما ، فإنه يتصل بالأنبوب المسمى ويصدر أمر XML المتسلسل لتنفيذه. لسوء الحظ ، لا تقوم هذه الخدمة بالاتصال بشكل آمن بين العملية الفرعية ووصول المسؤول وتفشل في التحقق من صحة أمر XML المتسلسل. كل هذا يعني أن أي عملية أخرى بهذه الشروط يمكنها الاتصال بالعملية الفرعية وتنفيذ أوامرها الخاصة ، حتى تلك التي تحتوي على أوامر خبيثة.

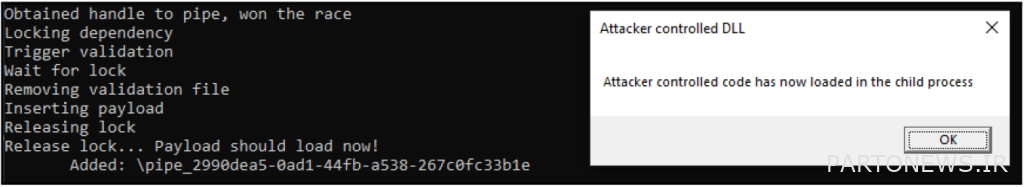

الباحثين مجموعة NCC وذكروا أن إثبات المفهوم الخاص بهم لم يواجه أبدًا أي عقبة أمام توصيل الأنبوب المحدد ، مما يعني أن الاستغلال الذي قاموا بإنشائه مستقر للغاية ومجدي. يتعلق الخلل الأمني الثاني بـ Time-of-check-to-time-of-use (TOCTOU) ، والذي يمكّن المهاجم من إيقاف عملية تحميل مكون إضافي صالح في ImControllerService مؤقتًا واستبداله بملف dll من اختيارك . عندما يتم استبدال الملف وتستمر العملية ، يتم تنفيذ ملف dll ، مما يؤدي إلى وصول المهاجم إلى نظام الإدارة.

التحديث ، الحل الوحيد المتاح

نصحت Lenovo جميع مستخدمي Windows بأجهزة الكمبيوتر المحمولة الخاصة بهم مع تثبيت ImController الإصدار 1.1.20.2 أو أقل للترقية إلى أحدث إصدار (1.1.20.3).

اتبع الخطوات أدناه لتحديد الإصدار القابل للتنفيذ الخاص بك:

اذهب إلى المسار التالي C: Windows Lenovo ImController PluginHost

تشغيل Lenovo.Modern.ImController.PluginHost.exe انقر بزر الماوس الأيمن واختر الخصائص أختر

في علامة التبويب تفاصيل انقر

أخيرًا يمكنك رؤية إصدار الملف.

لا توصي Lenovo بإزالة ImController أو Lenovo System Interface Foundation من أجهزة الكمبيوتر المحمولة ، وتقر بأن القيام بذلك قد يؤثر سلبًا على بعض أداء الجهاز.

نتيجة: 5.0 من 5 (1 صوت)

انتظر قليلا…